Se hai un dispositivo informatico connesso alla rete, sappi che quel dispositivo è, per forza di cose, soggetto a rischi relativi alla sicurezza dei tuoi dati. Con una battuta, potremmo dire che l’unico device più o meno sicuro è quello offline. Più o meno, però. Perché se qualcuno ha accesso fisicamente al dispositivo, allora non è più sicuro. E perché, a seconda di quel che fai, del ruolo che ricopri nell’infosfera – o anche nella vita al di fuori dall‘online si possono verificare circostanze spiacevoli.

A metà luglio del 2021, un gruppo di giornalisti investigativi ha cominciato le pubblicazioni di un lavoro che si chiama Pegasus Project, secondo il quale lo spyware “Pegasus” dell’azienda israeliana NSO Group è usato per facilitare violazioni dei diritti umani a livello globale e su scala massiccia.

«L’indagine – si legge sul sito di Amnesty International – ha finora individuato almeno 180 giornalisti in 20 stati – tra cui Azerbaigian, India, Marocco e Ungheria, dove la repressione contro il giornalismo indipendente è in aumento – potenziali bersagli dello spyware della NSO Group tra il 2016 e giugno 2021».

La NSO Group ha respinto le accuse, ma da Amnesty International affermano di avere prove irrefutabili a sostegno della tesi del gruppo di lavoro: 80 fra giornaliste e giornalisti investigativi di varie testate internazionali, fra cui The Guardian, Le Monde, Süddeutsche Zeitung e The Washington Post.

Ora: magari pensi di non aver niente da nascondere. Non è detto che tu sia attivista o giornalista. Ma se sei qui, con buona probabilità lavori anche online o comunque frequenti la rete in vari modi (Facebook, le mail, WhatsApp, Telegram…).

Ed è con un po’ di imbarazzo che affrontiamo questo discorso. Perché in Italia, nel 2021, e nel mondo, siamo ancora in una situazione in cui

- la password 123456 è utilizzata dal almeno 23 milioni di account

- le persone si scambiano nome utente e password di accesso a un servizio quando hanno bisogno di servizi collaborativi utilizzando la mail e mettendo nome utente e password nella medesima mail

- un’analisi di oltre 15 miliardi di password ha dimostrato che, in media, le password scelte sono al massimo di 8 caratteri

- il 53% delle persone si affida alla propria memoria per gestire le password

- e altri dati assurdi che puoi trovare qui

Insomma.

Viviamo in un’era in cui siamo potenzialmente esposti a spyware di cui potremmo non accorgerci mai: quando, durante il mio IVLP ho incontrato Stephen M. Kohn, dello studio legale Kohn, Kohn, Colapinto (specializzazione: whistleblowing), gli ho chiesto quanto dovessimo esser preoccupati del nostro smartphone. Mi ha detto: «Siamo più o meno 10 anni più avanti delle tue peggiori paranoie». E ha aggiunto che, quando organizzano un incontro fra avvocati, giornalisti e whistleblower, oltre a usare tutta una serie di precauzioni nell’anonimizzazione delle conversazioni, all’appuntamento fisico nessuno porta con sé lo smartphone.

Ma al tempo stesso, viviamo in un contesto di grande ingenuità dal punto di vista della sicurezza informatica.

È il momento, allora, di vedere insieme un po’ di accorgimenti e strumenti utili. Non per fare i giornalisti investigativi o gli attivisti, ma solo per vivere meglio il digitale, lavorarci in sicurezza, minimizzare i rischi e contribuire a un ecosistema (digitale) migliore.

Prima di tutto: non avere paura

Un contenuto come questo non serve a spaventarti. Serve a darti una mano, a darti maggior tranquillità.

1. Limita le informazioni personali che condividi o che hai sui dispositivi connessi. E occhio alle basi

Lo so che i social sono fantastici perché ti consentono di esporre tutte le cose bellissime che fai nella tua vita personale e lavorativa. Ma ti consiglio di farlo con un po’ di accortezza. Non c’è bisogno che chiunque conosca il tuo indirizzo o le tue informazioni personali. Se pensi che sia una raccomandazione inutile, ricorda che c’è anche chi ha condiviso sui social il proprio QR-Code che attesta l’avvenuta doppia vaccinazione senza pensare, ad esempio, che questo QR-Code potrebbe essere riutilizzato da persone malintenzionate.

Quindi: ok la socialità e la socializzazione, ma con cautela. Quando pubblichi qualcosa online, potenzialmente raggiunge milioni e milioni di persone.

Le foto sul cloud sono al sicuro finché è al sicuro il tuo cloud. Non sono inviolabili. Così come le foto sul tuo smartphone. Facci caso. Fai attenzione.

Le basi:

- tutto ciò che è in un device connesso non è a rischio intrusione-zero

- occhio ai siti dove compri, controlla che abbiano il protocollo https, che siano affidabili, cerca recensioni sui motori di ricerca

- occhio a quel che clicchi: non credere alle mail che ti chiedono dati strani, che ti fanno promesse

- occhio a quel che scarichi: i file possono contenere virus, se hai dubbi cerca sui motori di ricerca o chiedi a chi ne sa più di te

- l’antivirus conta

2. Fai caso ai settaggi della privacy

Non hai bisogno di acconsentire sempre, per forza, a tutto. Leggi le istruzioni, leggi quel che accetti, leggi le cose che consenti di fare alle piattaforme che utilizzi. Se vuoi consentir loro di darti pubblicità profilata perché non vuoi ricevere pubblicità a caso, fallo, ci mancherebbe altro! Ma ricordati di far attenzione a quel che fai, di scegliere consapevolmente.

3. Le password: sceglile forti e usa un password manager

Il numero di account che avrai nel tempo crescerà. Io ne ho diverse centinaia. Quando ti trovi in una situazione del genere puoi scegliere fra poche opzioni:

- usi una sola password per tutto. È l’opzione sbagliata, perché rende tutto più facile da hackerare

- ti ricordi tutte le password (io ci ho provato un po’, è stato bello finché è durato)

- scrivi su carta le password (anche questo l’ho provato. Comodo, finché non devi cambiarle, finché non ti trovi da qualche altra parte, finché non temi di aver buttato per sbaglio i fogli, finché non devi aggiornare tutte le copie che hai fatto)…

- usi un password manager

Personalmente, uso da tempo, con grande soddisfazione, 1Password. Si può usare anche in profili aziendali o profili di famiglia.

I password manager in genere funzionano così:

- ti fai un account, che paghi – 1Password è gratis per i giornalisti che ne fanno richiesta, quindi se fai parte della categoria ricordatelo)

- crei una master password (l’unica che dovrai ricordarti da qui alla prima volta in cui il tuo sistema di gestione delle password verrà hackerato! Per ora non mi è ancora successo, ma il rischio-zero non esiste. Questa password dev’essere lunga, complessissima per chi dovesse cercare di indovinarla, facile da ricordare per te)

- segui tutte le istruzioni per creare il tuo recovery kit (di solito se ne può avere una versione non digitale ma fisica, che dovrai mettere in qualche posto sicuro. Tipo una cassaforte, per esempio)

- da quel momento in poi lasci che le tue password vengano gestite tutte dal password-manager e naturalmente fai in modo che diventino tutte molto sicure (scegliendo sempre la lunghezza massima consentita dal sistema su cui ti stai creando un account)

4. Le password non bastano. Proteggi i tuoi account con la verifica in due passaggi

È noiosossima, lo so. Ma anche i password manager, un giorno, potrebbero essere hackerati. Dopotutto, chi fa i password manager è una software house, e tutto quel che fa è connesso.

Se attivi l’autenticazione a due fattori, chiunque si colleghi a un tuo account da un dispositivo inusuale rispetto a quelli che usi di solito dovrà aver accesso anche, per esempio, a uno smartphone o a una app. Altrimenti non potrà loggarsi.

Un po’ scomodo – perché dopo un tot di tempo “scade” anche il dispositivo che usi abitualmente – ma ti assicuro che il piccolo fastidio vale la sicurezza.

Attiva la verifica a 2 fattori su tutto quel che puoi: sulla mail, prima di tutto. Su WhatsApp. Su Facebook. Su tutto ciò che usi abitualmente e che magari mescola privato e lavoro.

5. Usa le mail temporanee

Questo è un consiglio potenzialmente devastante per chi utilizza tecniche legate al lead magnet e all’email marketing, mi dispiace. Ma va dato.

Se vuoi scaricare un report ma non ti fidi tanto di come verrà utilizzata la tua mail, se hai altri usi di mail che pensi di poter esaurire in poco tempo e, al tempo stesso, temi che registrarti a un determinato servizio potrebbe devastarti le giornate di spam (e magari anche di telefonate moleste), puoi usare una mail temporanea.

Qui ti spiegano un po’ la tecnologia che c’è dietro.

I servizi di questo tipo sono molti. Per esempio, questo è temp-mail.

Quando entri, puoi creare una casella di posta temporanea (se paghi, il servizio premium ti crea addirittura un numero temporaneo per ricevere SMS).

Questo è un indirizzo temporaneo. Quando ho finito posso semplicemente eliminarlo.

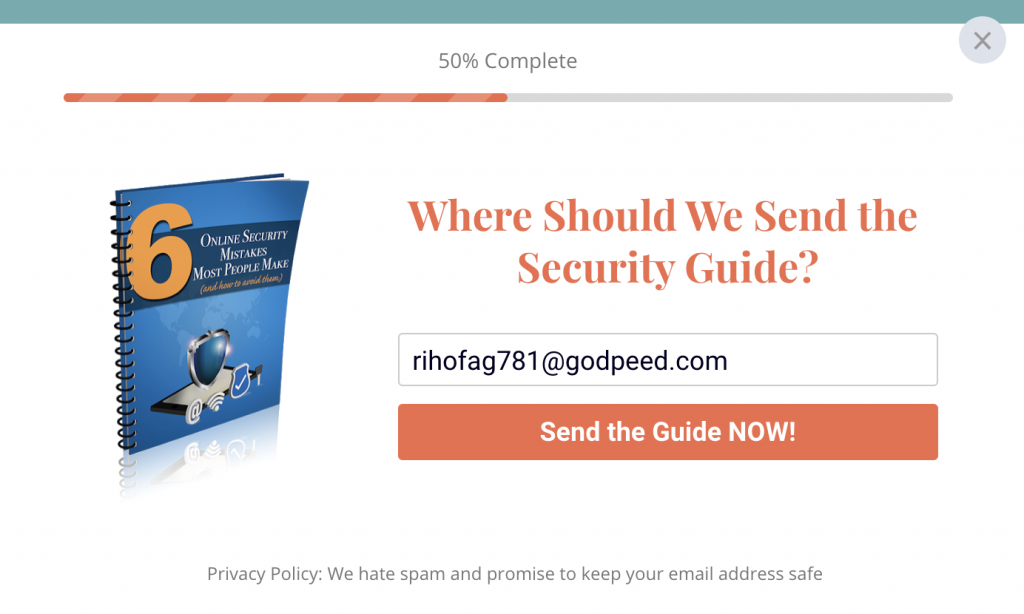

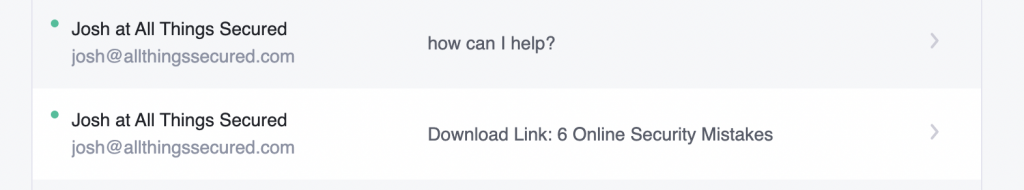

Se, per esempio, volessi scaricare la mini-guida agli errori più frequenti di www.allthingssecured.com (è una scusa, peraltro, per linkarti una straordinaria risorsa online per mettere quanto più possibile in sicurezza la tua vita digitale), ma se non volessi dare al buon Josh la possibilità di contattarmi), potrei semplicemente lasciare questa mia nuova mail temporanea, così.

E a quel punto, anche se mi dispiace molto per Josh, che non potrà riscrivermi come vorrebbe

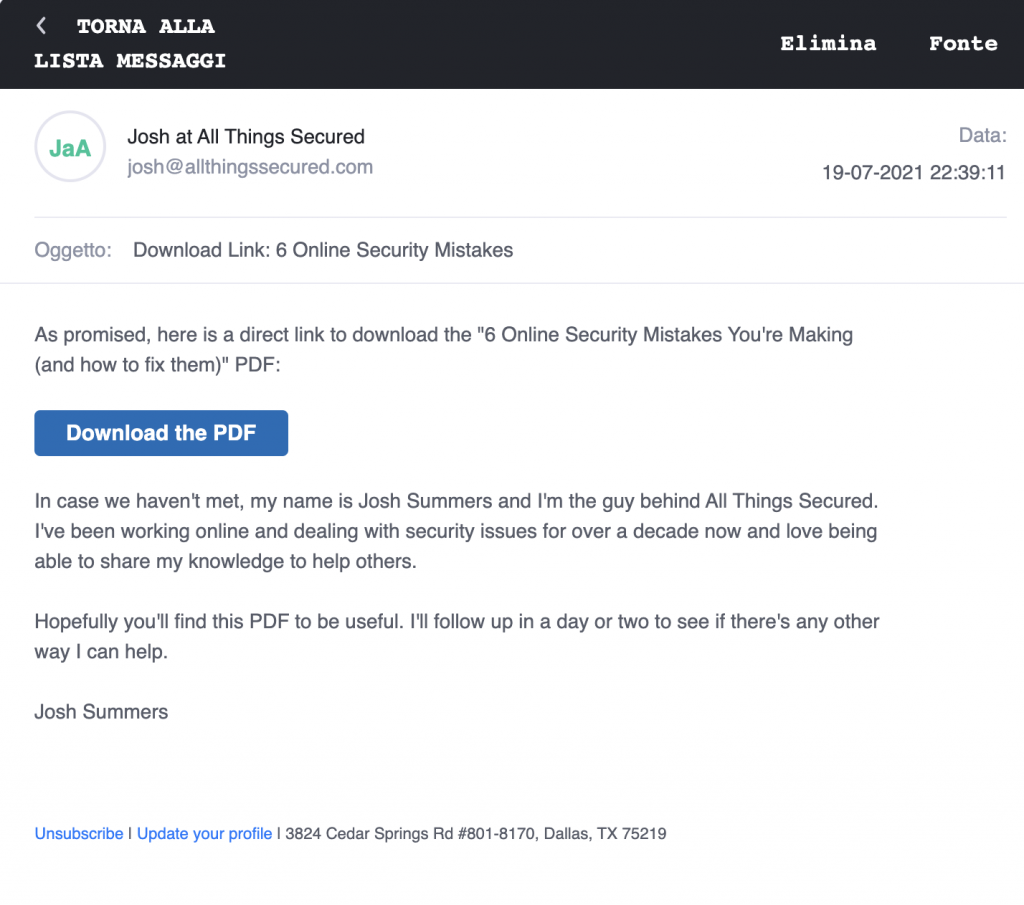

– ti faccio notare che il sito di Josh non è GDPR-compliant! – mi ritrovo nella mia casella di posta temporanea la guida che volevo.

Subito dopo, ecco che mi arriva la prima mail non desiderata di Josh.

6. Occhio a come condividi le password

Il sistema migliore, ovviamente, è il password manager (ci sono delle opzioni che consentono più accessi).

Ma se non puoi usarlo, almeno:

- manda la URL del servizio, l’username e la password con tre strumenti separati e non connessi in alcun modo

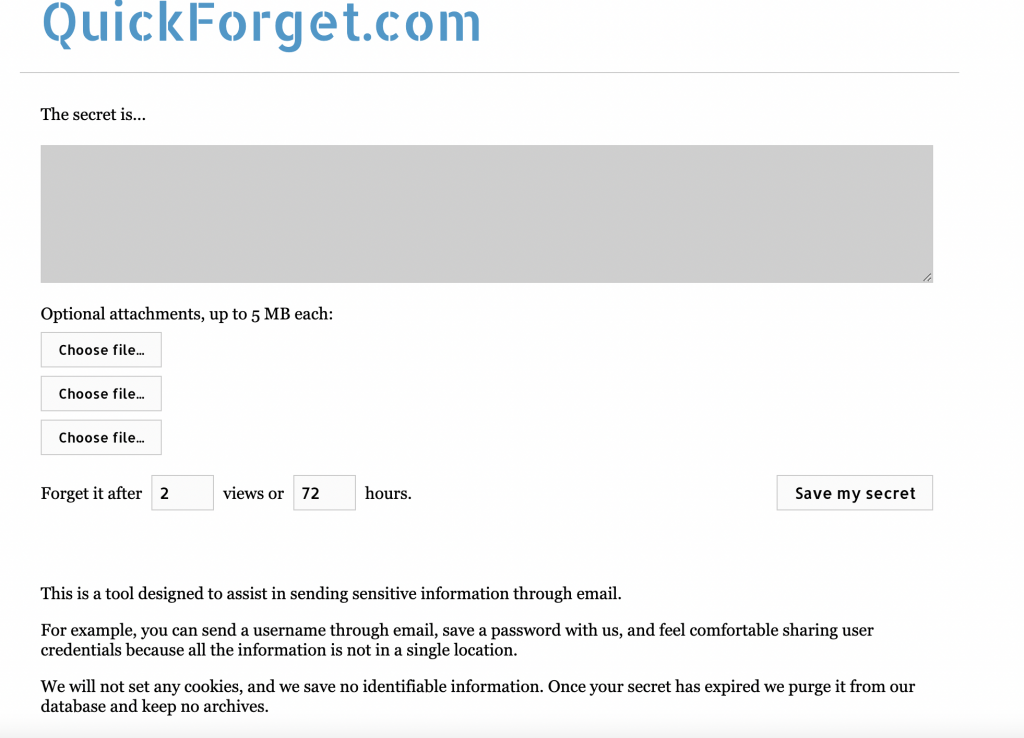

- manda URL, username e password con sistemi di messaggistica temporanea. Per esempio Quickforget, che è un sistema di messaggistica che ti consente di far “scadere” il contenuto dopo un tempo o un numero di visualizzazioni prestabiliti

7. La password della tua rete

La tua rete è sicura quanto la password che la protegge. Quindi: se hai una password corta, facile da indovinare, cambiala.

8. Se navighi su reti pubbliche (o di altri), non sei al sicuro

Parti da un presupposto: una rete di cui non hai il pieno controllo non è mai sicura.

Se navighi spesso collegandoti da reti di bar, luoghi pubblici o simili è bene ricordartelo. Ed è altrettanto bene utilizzare una VPN (Virtual Private Network).

Ce ne sono moltissime, ti posso consigliare ProtonVPN ha una versione basica gratuita, con connessione a velocità limitata e fa parte del gruppo dei privacy heroes. Molto buona, ma costosetta, ExpressVPN.

Cosa fa una VPN?

Anonimizza la tua navigazione. No, non come la finestra in incognito del tuo browser.

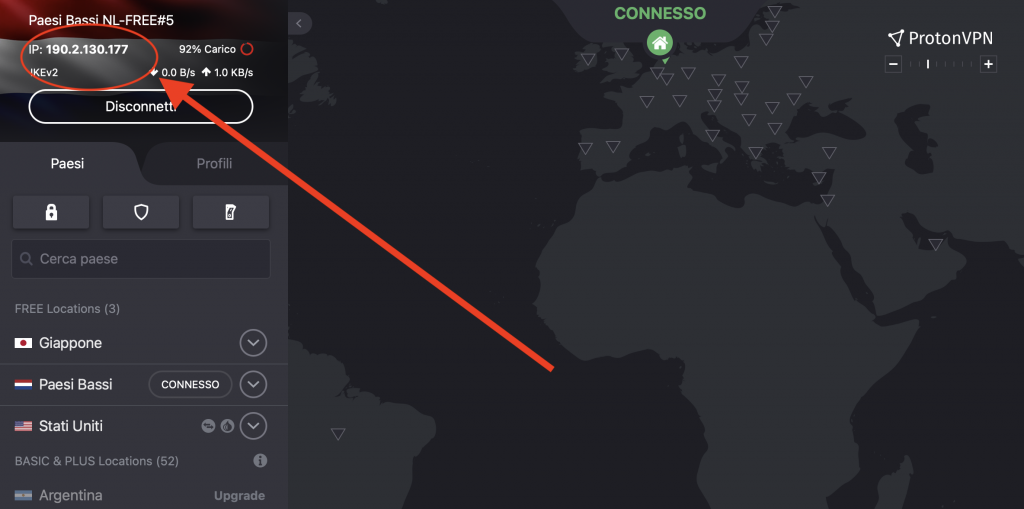

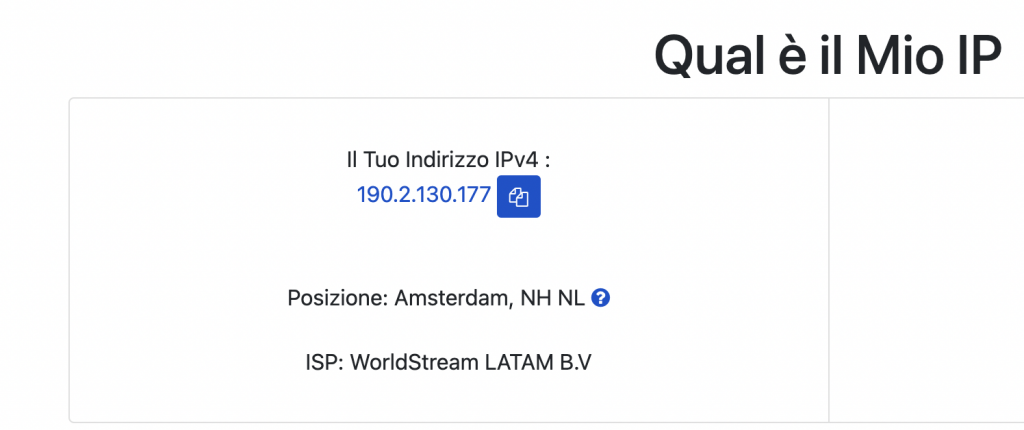

Simula un altro IP (cioè, l’indirizzo univoco associato alla tua navigazione) del tuo dispositivo. Per esempio, nell’immagine come vedi il mio computer risulta connesso da un IP nei Paesi Bassi.

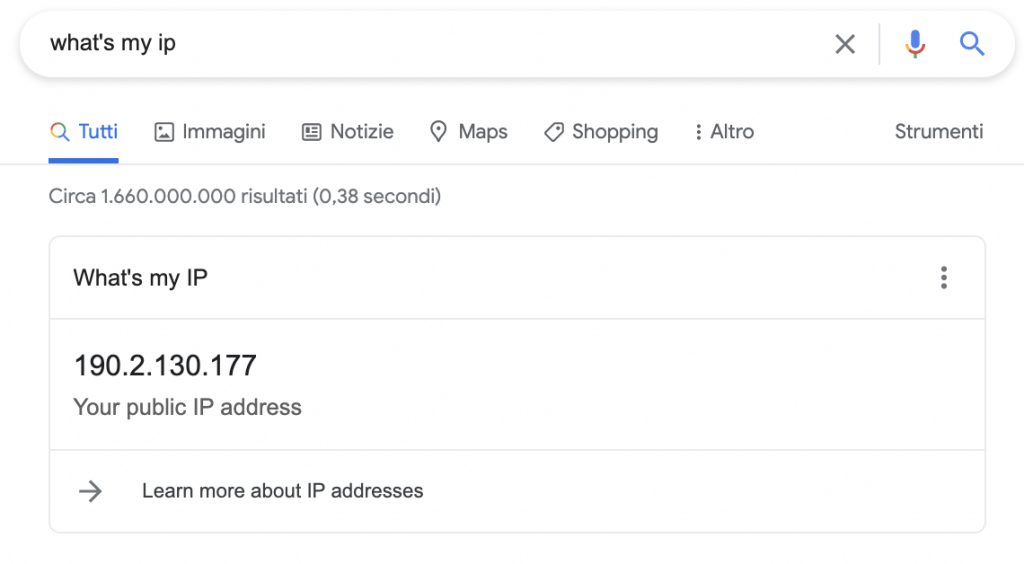

Se cerco il mio IP (basta scrivere su Google What’s my IP)

risulta proprio quello.

Idem come sopra se provo strumenti come whatismyip

Vedi? Risulta proprio che sto navigando da Amsterdam o giù di lì, ma mentre scrivo mi trovo a Imperia.

Attenzione: questo tipo di navigazione, potrebbe avere restrizioni o limitazioni (per superarle esistono i servizi a pagamento).

9. Usa posta sicura

Se hai motivo di pensare che la tua posta possa essere un bersaglio per malintenzionati – o comunque, se vuoi assicurarti un’esperienza lontana dalle big della Silicon Valley – ProtonMail è la posta che fa per te. Crittografata, standard di sicurezza superiori. I limiti più grossi: il fatto che la versione free ha un archivio di appena 500 Mega e puoi crearci dentro solo 3 cartelle. E ovviamente non si integra con tutto il mondo degli account di Google che probabilmente hai da qualche parte. Anch’io sono un utilizzatore da anni di Gmail. Eppure Protonmail è il provider che uso per comunicazioni delicate, quando mi capita di averne.

10. Naviga con un browser che non raccoglie dati

Ce ne sono! Per esempio, Brave, di cui abbiamo già parlato.

Ci sono altri accorgimenti e altri strumenti che varrà la pena di esaminare per la sicurezza digitale. Ma intanto qui hai già un bel punto di partenza.

Foto di Joshua Sortino su Unsplash